Global users for our application 글로벌 사용자를 위한 애플리케이션

You have deployed an application and have global users who want to access it directly.

They go over the public internet, which can add a lot of latency due to many hops

We wish to go as fast as possible through AWS network to minimize latency

애플리케이션을 디플로이 했지만 전 세계 사용자들이 빠르게 직접 접근하고 싶어한다.

그러나 애플리케이션은 한 리전에만 배치돼 있다.

예를 들면 한국 리전에 있고 Public ALB 배치돼 있으며, 사용자들은 전 세계에 걸쳐 접근하고 있다.

이렇게 되면 애플리케이션에 접근할 때 공용 인터넷을 통하게 된다.

라우터를 거치는 동안의 수 많은 홉으로 인해 상당한 지연이 발생할 수 있다.

이러한 홉들이 지연시키거나 연결을 끊을 수도 있기 때문에, 가능한 빨리 Amazon 네트워크를 통하게 하여

지연시간을 최소화 시키는 것이 좋다.

Unicast IP & Anycast IP

Unicast IP : one server holds one IP address

Anycast IP : all servers hold the same IP address and the client is routed to the nearest one

AWS Global Accelerator

Global Accelerator는 애니캐스트 IP 개념을 사용한다.

Leverage the AWS internal network to route to your application

2 Anycast IP are created for your application

The Anycast IP send traffic directly to Edge Locations

The Edge locations send the traffic to your application

AWS 내부 네트워크를 활용하여 애플리케이션으로 라우팅

2 Anycast IP가 애플리케이션을 위해 생성됩니다.

Anycast IP가 Edge 로케이션 위치로 트래픽을 직접 전송

Edge 로케이션 위치가 트래픽을 애플리케이션으로 전송합니다.

Works with Elastic IP, EC2 instances, ALB, NLB, public or private

탄력적 IP, EC2 인스턴스, ALB, NLB, 공용 및 사설과 함께 작동한다.

Consistent Performance

-Intelligent routing to lowest latency and fast regional failover

-No issue with client cache (because the IP doens't change)

-Internal AWS network

일관된 성능

-최저 지연 시간 및 빠른 regional failover를 위한 지능형 라우팅

- 클라이언트 캐시에 문제 없음(IP가 변경되지 않으므로)

- 내부 AWS 네트워크 사용

Health Chekcs

-Gloabl Accelerator performs a health check of your applications

-Helps make your application global (failover less than 1 minute for unhealthy)

-Great for disater recovery (thanks to the health checks)

상태 점검

-Global Accelerator가 응용 프로그램의 상태 점검을 수행합니다.

-응용프로그램을 글로벌하게 만들 수 있습니다(장애 발생 시 1분 미만의 페일오버).

-재해 복구에 매우 적합합니다(상태 확인 덕분에)

Security

-only 2 external IP need to be whitelisted

-DDoS protection thanks to AWS Shield

보안

-외부 IP 2개만 화이트리스트에 추가해야 함

-AWS Shield를 통한 DDoS 보호

AWS Global Accelerator vs CloudFront 차이점

공통점

They both use the AWS global network and its edge locations around the world

둘 다 AWS의 글로벌 네트워크 및 엣지로케이션을 사용한다.

Both services integrate with AWS Shield for DDoS protection

둘 다 DDoS 보호를 위해 AWS 쉴드와 통합된다.

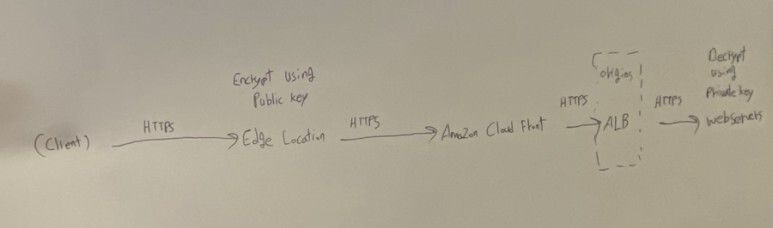

CloudFront

-Improves performance for both cacheable content (such as images and videos)

-Dynamic content (such as API acceleration and dynamic site delivery)

-Content is served at the edge

-캐시 가능한 콘텐츠(예: 이미지 및 비디오)의 성능 향상

-동적 콘텐츠(API 가속화 및 동적 사이트 전달 등) 성능 향상

-콘텐츠는 엣지 로케이션에서 제공됩니다.

Global Accelerator

-Improves performance for a wide range of applications over TCP or UDP

-Proxying packets at the edge to applications running in one or more AWS Regions

-Good fit for non-HTTP use cases, such as gaming(UDP), IoT (MQTT), or Voice over IP

-Good for HTTP use cases that require static IP addresses

-Good for HTTP use cases that required deterministic, fast regional failover

- TCP 또는 UDP를 통해 다양한 애플리케이션의 성능 향상

- 엣지 로케이션에서 하나 이상의 AWS 영역에서 실행되는 애플리케이션에 패킷 프록시 수행

- 게임(UDP), IoT(MQTT) 또는 Voice over IP와 같은 비 HTTP 사용 사례에 적합

-고정 IP 주소가 필요한 HTTP 사용 사례에 적합합니다.

-결정론적이고 빠른 지역 페일오버가 필요한 HTTP 사용 사례에 적합

'Cloud > AWS' 카테고리의 다른 글

| Amazon FSx - Overview (0) | 2022.11.28 |

|---|---|

| AWS Snow Family 개요 (0) | 2022.11.27 |

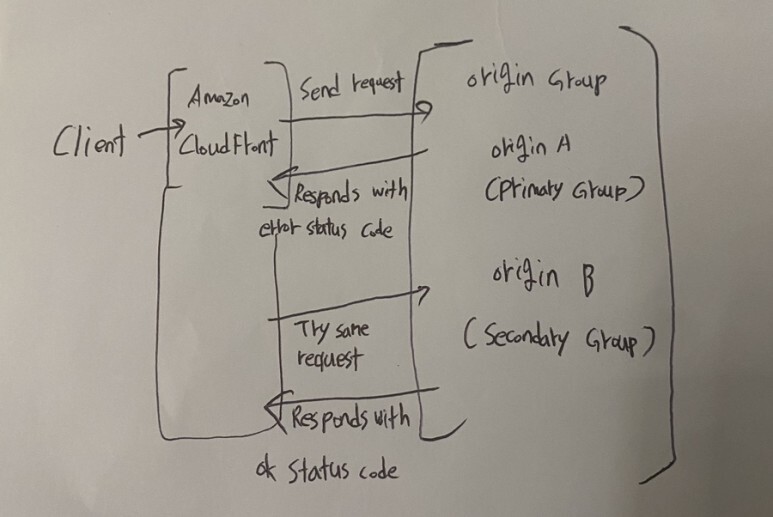

| CloudFront - Pricing / classes / Multiple Origin / Origin Groups / Field Level Encryption (0) | 2022.11.25 |

| CloudFront Signed URL / Signed Cookies (0) | 2022.11.25 |

| AWS CloudFront / Origins / Geo Restriction / S3 Cross Replication과의 차이점 (0) | 2022.11.25 |